A) Pengertian OSI Layer

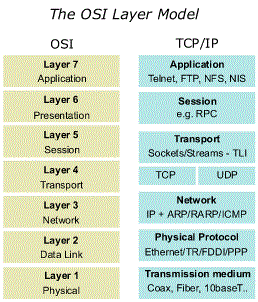

OSI adalah standar komunikasi yang diterapkan di dalam jaringan komputer. Standar itulah yang menyebabkan seluruh alat komunikasi dapat saling berkomunikasi melalui jaringan. Model referensi OSI (Open System Interconnection) menggambarkan bagaimana informasi dari suatu software aplikasi di sebuah komputer berpindah melewati sebuah media jaringan ke suatu software aplikasi di komputer lain. Model referensi OSI secara konseptual terbagi ke dalam 7 lapisan dimana masing-masing lapisan memiliki fungsi jaringan yang spesifik. Model Open Systems Interconnection (OSI) diciptakan oleh International Organization for Standardization (ISO) yang menyediakan kerangka logika terstruktur bagaimana proses komunikasi data berinteraksi melalui jaringan. Standard ini dikembangkan untuk industri komputer agar komputer dapat berkomunikasi pada jaringan yang berbeda secara efisien

OSI adalah standar komunikasi yang diterapkan di dalam jaringan komputer. Standar itulah yang menyebabkan seluruh alat komunikasi dapat saling berkomunikasi melalui jaringan. Model referensi OSI (Open System Interconnection) menggambarkan bagaimana informasi dari suatu software aplikasi di sebuah komputer berpindah melewati sebuah media jaringan ke suatu software aplikasi di komputer lain. Model referensi OSI secara konseptual terbagi ke dalam 7 lapisan dimana masing-masing lapisan memiliki fungsi jaringan yang spesifik. Model Open Systems Interconnection (OSI) diciptakan oleh International Organization for Standardization (ISO) yang menyediakan kerangka logika terstruktur bagaimana proses komunikasi data berinteraksi melalui jaringan. Standard ini dikembangkan untuk industri komputer agar komputer dapat berkomunikasi pada jaringan yang berbeda secara efisien

B) Pengertian 7 OSI Layer

Terdapat 7 layer pada model OSI. Setiap layer bertanggung jawab secara khusus pada proses komunikasi data. Misalnya, satu layer bertanggung jawab untuk membentuk koneksi antar perangkat, sementara layer lainnya bertanggungjawab untuk mengoreksi terjadinya “error” selama proses transfer data berlangsung.

Terdapat 7 layer pada model OSI. Setiap layer bertanggung jawab secara khusus pada proses komunikasi data. Misalnya, satu layer bertanggung jawab untuk membentuk koneksi antar perangkat, sementara layer lainnya bertanggungjawab untuk mengoreksi terjadinya “error” selama proses transfer data berlangsung.

Tujuan utama penggunaan model OSI adalah untuk membantu desainer jaringan memahami fungsi dari tiap-tiap layer yang berhubungan dengan aliran komunikasi data. Termasuk jenis-jenis protokol jaringan dan metode transmisi.

Fungsi 7 Layer OSI, berikut adalah nama-nama layer tersebut :

7) APPLICATION LAYER

Lapisan ke-7 ini menjelaskan spesifikasi untuk lingkup dimana aplikasi jaringan berkomunikasi dg layanan jaringan. Menyediakan jasa untuk aplikasi pengguna. Layer ini bertanggungjawab atas pertukaran informasi antara program komputer, seperti program e-mail, dan service lain yang jalan di jaringan, seperti server printer atau aplikasi komputer lainnya. Berfungsi sebagai antarmuka dengan aplikasi dengan fungsionalitas jaringan, mengatur bagaimana aplikasi dapat mengakses jaringan, dan kemudian membuat pesan-pesan kesalahan.

Protokol yang berada dalam lapisan ini :

- HTTP (Hyper Text Transfer Protocol )Protokol yang dipergunakan untuk mentransfer dokumen dan web dalam sebuah web browser, melalui www. HTTP juga merupakan protokol yang meminta dan menjawab antar klien dan server.

- FTP (File Transfer Protokol) Protokol internet yang berjalam dalam layer aplikasi yang merupakan standar untuk mentransfer file komputer antar mesin-mesin dalam sebuat jaringan internet.

3. NFS (Network File system) Jaringan protokol yang memungkinkan pengguna di klien komputer untuk menngakses file melalui jaringan dengan cara yang sama dengan bagaiman penyimpanan lokal yang diaksesnya. - DNS (Domain Name System) Protokol yang digunakkan untuk memberikan suatu nama domain pada sebuah alamat IP agar lebih mudah diingat.

- POP3 (Post Office Protocol) Protokol yang digunakan untuk mengambil mail dari suatu mail transfer agent yang akhirnya mail tersebut akan di dowbload kedalam jaringan local.

6. MIME (Multipurpose Internet Mail Exension) Protokol yang digunakan untuk mengirim file binary dalam bentuk teks. - SMB (Server Messange Block) Protokol yang digunakan untuk mentransfer server-server file ke DOS dan Windows.

- NNTP (Network News Transfer Protocol) Protokol yang digunakan untuk menerima dan mengirim newsgroup.

- DHCP (Dynamic Configuration Protocol) Layanan yang memberikan no IP kepada komputer yang meminta nya secara otomatis.

6) PRESENTATION LAYER

Lapisan ke-6 ini berfungsi untuk mentranslasikan data yang hendak ditransmisikan oleh aplikasi ke dalam format yang dapat ditransmisikan melalui jaringan.

Protokol yang berada dalam level ini :

- TELNET Protokol yang digunakan untuk akses remote masuk ke suatu host, data berjalan secara lain teks.

- SMTP (Simple Mail Transfer Protocol) Salah satu protokol yang biasa digunakan dalam pengiriman e-mail di internet atau untuk mengirimkan data dari komputer pengirim e-mail ke server e-mail penerima.

- SNMP (Simple Network Management Protocol) Protokol yang digunakan dalam suatu manajemen jaringan.

5) SESSION LAYER

Lapisan ke-5 ini berfungsi untuk mendefinisikan bagaimana koneksi dapat dibuat, dipelihara, atau dihancurkan. Selain itu, di level ini juga dilakukan resolusi nama.

Protokol yang berada dalam lapisan ini :

- NETBIOS Berfungsi sebagai penyiaran pesan maksud nya memungkinkan user mengirim pesan tunggal secara serempak ke komputer lain yang terkoneksi.

- NETBEUI (NETBIOS Extended User Interface) Berfungsi sama dengat NETBIOS hanya sedikit di kembangkan lagi dengan menambahkan fungsi yang memungkinkan bekerja dengan beragam perangkat keras dan perangkat lunak.

- ADSP (AppleTalk Data Stream Protocol) Berfungsi protokol ini memantau aliran datadiantara dua komputer dan untuk memeriksa aliran data tersebut tidak terputus.

- PAP (Printer Access Protocol) Berfungsi printer Postscript untuk akses pada jaringan AppleTalk dan untuk mengendalikan bagaimana pola komunikasi antar node.

- SPDU (Session Protokol Data unit) Berfungsi mendukung hubungan antara dua session service user.

6. RCP

4) TRANSPORT LAYER

Lapisan ke-4 ini berfungsi untuk memecah data ke dalam paket-paket data serta memberikan nomor urut ke paket-paket tersebut sehingga dapat disusun kembali pada sisi tujuan setelah diterima. Selain itu, pada level ini juga membuat sebuah tanda bahwa paket diterima dengan sukses (acknowledgement), dan mentransmisikan ulang terhadp paket-paket yang hilang di tengah jalan.

Protokol yang berada dalam lapisan ini :

Protokol yang berada dalam lapisan ini :

- TCP (Trasmission Control Protocol) Protokol yang menyediakan layanan penuh lapisan transport untuk aplikasi.

- UDP (User Datagram Protocol) Protokol connectionless dan proses-to-procces yang hanya menambahkan alamat port, cheksum error control dan panjang informasi data pada layer di atasnya.

3) NETWORK LAYER

Lapisan ke-3 ini berfungsi untuk mendefinisikan alamat-alamat IP, membuat header untuk paket-paket, dan kemudian melakukan routing melalui internetworking dengan menggunakan router dan switch layer-3.

Protokol yang berada dalam lapisan ini :

- IP (Internetworking Protocol) Mekanisme transmisi yang digunakan untuk menstransportasikan data dalam-dalam paket yang disebut datagram.

- ARP (Address Resulotion Protocol) Protokol yang digunakan untuk mengetahui alamat IP berdasarkan alamat fisik dari sebuah komputer.

- RARP (Reverse Address Resulotion Protocol) Protokol yang digunakan untuk mengetahui alamat fisik melalui IP komputer.

- ICMP (Internet Control Message Protocol) Mekanisme yang digunakan oleh sejumlah host untuk mengirim notifikasi datagram yang mengalami masalah pada hostnya.

5. IGMP (Internet Group Message Protocol) Protokol yang digunakan untuk memberi fasilitas message yang simultan kepada group penerima.

2) DATA LINK LAYER

Lapisan ke-2 ini berfungsi untuk menentukan bagaimana bit-bit data dikelompokkan menjadi format yang disebut sebagai frame. Selain itu, pada level ini terjadi koreksi kesalahan, flow control, pengalamatan perangkat keras (seperti halnya Media Access Control Address (MAC Address)), dan menetukan bagaimana perangkat-perangkat jaringan seperti hub, bridge, repeater, dan switch layer 2 beroperasi. Spesifikasi IEEE 802, membagi level ini menjadi dua level anak, yaitu lapisan Logical Link Control (LLC) dan lapisan Media Access Control (MAC). Protokol yang berada dalam lapisan ini :

- PPP (Point to Point Protocol) Protokol yang digunakan untuk point to point pada suatu jaringan.

- SLIP (Serial Line Internet Protocol) Protokol yang digunakan untuk menyambung serial.

1) PHYSICAL LAYER

Lapisan ke-1 ini berfungsi untuk mendefinisikan media transmisi jaringan, metode pensinyalan, sinkronisasi bit, arsitektur jaringan (seperti halnya Ethernet atau Token Ring), topologi jaringan dan pengabelan. Selain itu, level ini juga mendefinisikan bagaimana Network Interface Card (NIC) dapat berinteraksi dengan media kabel atau radio.

Protokol yang berada dalam lapisan ini :

Tidak mempunyai protokol yan spesifik di layer ini, bertanggung jawab atas proses data menjadi bit dan mentransfernya melalui media, seperti kabel, dan menjaga koneksi fisik antar sistem, pada layer ini hanya mengirimkan bit bit data.

C) Physical Layer terdapat pada layer pertama.

D) Pengertian Physical Layer

Physical layer adalah layer OSI yang terletak di paling bawah. Physical layer bertugas mendefinisikan media transmisi jaringan ke media fisik serta membawa sinyal ke layer yang lebih tinggi. Phyical layer memberikan hal berikut :

- Data encoding (bagaimana merepresentasikan binari 1, menerima dan mengelola bit)

- Physical medium attachment (mengakomodasi kemungkinan dalam berkomunikasi dengan media tertentu)

- Transmission technique (transmisi digital atau analog)

- Physical medium transmission (mentransmisikan bits sebagai electrical atau optical signal ke media fisik)

Troubleshooting pada jaringan

Kebanyakan masalah network boleh diselesaikan dengan menganalisis network communication pada 4 layer yang pertama. Physical, Data Link, Network & Transportation

Network troubleshooter sepatutnya bermula dari bawah (physical layer) dan ke atas.

Contoh :

Contoh :

- Physical layer (Cek kabel bersambung normal tidak, tercabut, putus, power outage)

b. Data Link layer (Cek host boleh cari MAC address yang diperlukan untuk antar frame)

c. Network layer (Cek router boleh forward daripada network interface)

d. Transportation layer (Cek port number yang dipakai untuk servis tersebut betul ke tidak)

E) Bagian-Bagian Physical Layer

a) ADSL (Asymmetric Digital Subcriber Lines)

ADSL merupakan perkembangan selanjutnya dari HDSL. Seperti namanya, ADSL mentransmisikan data secara asimetrik, yaitu kapasitas transmisinya berbeda antara saat downstream (dari jaringan ke pelanggan) dan saat upstream (dari pelanggan ke jaringan). Kapasitas downstream lebih tinggi daripada kapasitas upstream. Ada beberapa alasan mengenai transmisi datanya yang asimetrik, antara lainkarena kebutuhan kapasitas transmisinya,sifat saluran transmisi, dan sisi aplikasinya.Kebutuhan kapasitas yang tidak perlu sama dapat dilihat dari kebiasaan yang ada sampai saat ini, yaitu biasanya para pelanggan (misalnya pelanggan layanan Internet) hanya memerlukan pengambilan data (download) dari penyedia informasi. Jika informasi yang diambil tersebut berupa informasi multimedia (atau apapun yang memiliki ukuran data yang relatif besar), seharusnya diperlukan saluran transportasi dengan kapasitas yang besar untuk keperluandownload tersebut. Di sisi lain, pelanggan jarang sekali melakukan pengiriman data ke jaringan (upload). Jika dilakukan, biasanya hanya

Untuk ADSL konvensional, rata-rata laju downstream dimulai pada 256 kbit/s dan umumnya dapat mencapai 8 Mbit/s pada jarak 1,5 km (5000 ft) dari kantor sentral yang dilengkapi DSLAM atau remote terminal. Rata-rata laju upstream dimulai pada 64 kbit/s dan umumnya dapat mencapai 256 kbit/s dan kadang dapat pula melaju sampai 1024 kbit/s. Nama ADSL Lite biasanya digunakan untuk versi yang lebih lambat.

b) SDSL

SDSL akan banyak dibutuhkan pada aplikasi yang memerlukan akses simetris dan karena itudapat dikatakan bahwa layanan SDSL adalah komplementari dari aplikasi ADSL. Hal yang perlu diperhatikan bahwa jangkauan dari SDSL tidak akan melebihi 3000 m, di mana pada jarak tersebut ADSL mampu mencapai bit rate 6 Mbps.

Keuntungan :

- Bandwidth yang disalurkan simetrik dalam artian kecepatan upload dan download sama sesuai paket layanan yang pelanggan pilih sebelumnya.

- Delay rendah

- Tidak tergantung dan tidak mengganggu pada saluran telepon yang ada

- System point to point antara ISP dengan pelanggan, sehingga secara teknis bandwidth terbagi (ini juga tergantung kebijakan dari ISPnya).

Kelemahan :

- Jika tidak menggunakan sistem anti petir yang baik maka akan boros modem ( terkena petir terus)

- Modemnya lebih mahal dari modem ADSL.

c) HOTSPOT

Hotspot adalah lokasi dimana user dapat mengakses melalui mobile computer (seperti laptop atau PDA) tanpa mengguakan koneksi kabel dengan tujuan suatu jarigan seperti internet. Jaringan nirkabel menggunakan radio frekuensi untuk melakukan komunikasi antara perangkat komputer dengan akses point dimana pada dasarnya berupa penerima dua arah yang bekerja pada frekuensi 2.4 GHz (802.11b, 802.11g) dan 5.4 GHz (802.11a)

Pada umumnya peralatan wifi hotspot menggunakan standarisasi IEEE 802.11b atau IEEE 802.11g dengan menggunakan beberapa level keamanan seperti WEP dan/atau WPA. Perangkat laptop sudah banyak yang dilengkapi dengan adapter IEEE 802.11b atau IEEE 802.11g. Akan tetapi dapat juga digunakan peralatan wireless dalam bentuk PCMCIA atau USB.

Daerah hotspot di PENS saat ini adalah gedung D3, gedung D4 dan ruang manajemen PENS.

Daerah hotspot di PENS saat ini adalah gedung D3, gedung D4 dan ruang manajemen PENS.

Tujuan Membangun Hotspot :

- Turut serta dalam pengembangan internet murah di masyarakat.

- Membangun komunitas yang sadar akan kehadiran teknologi informasi dan internet.

- Sharing informasi dilingkungan RT/RW atau Komplek perumahan sehingga masyarakat lebih peduli terhadap lingkungan disekitarnya.

- Mempromosikan setiap kegiatan masyarakat RT/RW ke Internet sehingga komunitas tersebut dapat lebih di kenal dan bisa dijadikan sarana untuk melakukan bisnis internet.

Peralatan Yang Dibutuhkan Client :

Setiap warga yang ingin bergabung dalam komunitas hotspot ini maka peralatan yang dibutuhkan adalah :

- PC Desktop/Notebook.

- Kartu Wireless ( untuk komputer/Notebook yang belum memilki Card Wireless/WiFi)

- Antena Wifi Yagi, Panel, Grid, dll.

- Akses Point (AP/Radio).

Tipe Hotspot

Ada beberapa jenis area bersinyal yang biasa digunakan, yaitu :

- Hotspot (Area besinyal) gratis sebagai tambahan pelanggan umum biasanya dioperasikan di hotel, di lobi hotel, di ruang konferensi, kedai kopi, atau di kafe. Kadang area besinyal jenis ini merupakan instalasi semi permanen, di acara pameren komputer atau konferensi / seminar komputer.

- Hotspot (Area bersinyal) yang dibayar langsung ke pemilik gedung, biasanya di ruangan hotel, restoran, atau kedai kopi. Tidak semua hotel mampu memberikan servis wi-fi gratis. Mereka mengambil kebijakan untuk memberikan servis berbayar kepada pengguna area besinyal untuk menalangi biayaleased line atau tak terbatas (unlimited) ADSL ke Internet.

- Hotspot (Area bersinyal) berbayar ke operator area besinyal wi-fi, misalnya Boingo, iPASS. Operator area besinyal wi-fi ini merupakan jaringan internasional yang global dengan banyak sekali pengguna yang berpindah tempat (mobile) secara internasional. Jenis area besinyal ini biasanya akan lebih menarik bagi mereka yang memiliki banyak pengguna yang datang dari mancanegara.

Tentunya sebuah Hotspot dapat merupakan gabungan dari beberapa tipe area besinyal menjadi satu kesatuan, tidak harus menyediakan hanya satu tipe saja. Jadi bisa saja, area besinyal berbayar ke pemilik gedung dan berbayar ke operator area besinyal wi-fi dioperasikan pada sebuah area besinyal.

d) WIFI

Wifi merupakan kependekan dari Wireless Fidelity yaitu sebuah media penghantar komunikasi data tanpa kabel yang bisa digunakan untuk komunikasi atau mentransfer program dan data dengan kemampuan yang sangat cepat. Kenapa bisa cepat? Karena media penghantarnya menggunakan sinyal radio yang bekerja pada frekwensi tertentu. Mungkin istilah wifi banyak dikenal oleh masyarakat sebagai media untuk internet saja, namun sebenarnya bisa juga difungsikan sebagai jaringan tanpa kabel (nirkabel) seperti di perusahaan-perusahaan besar dan juga di warnet. Jaringan nirkabel tersebut biasa diistilahkan dengan LAN (local area network). Sehingga antara komputer dilokasi satu bisa saling berhubungan dengan komputer lain yang letaknya berbeda.

Sedangkan untuk penggunaan internet, wifi memerlukan sebuah titik akses yang biasa disebut dengan hotspot untuk menghubungkan dan mengontrol antara pengguna wifi dengan jaringan internet pusat. Sebuah hotspot pada umumnya dilengkapi dengan password yang bisa meminimalisasi siapa saja yang bisa menggunakan fasilitas tersebut. Ini sering digunakan oleh pengguna rumahan, restoran, swalayan, café dan hotel. Namun ada juga hotspot yang tidak diberi password, sehingga siapa saja boleh menggunakan fasilitas tersebut. Misalnya taman hiburan dan stadion. Sebagai contoh di surabaya yaitu taman Sulawesi.

Untuk masalah frekuensi kerja dari sebuah berdasarkan standard dari IEEE (Electrical and Electronis Engineers), itu dibagi menjadi empat bagian yaitu :

- 802.11b 11 Mb/s 2.4 GHz B

- 802.11a 54 Mb/s 5 GHz A

- 802.11g 54 Mb/s 2.4 GHz b, g

- 802.11n 100 Mb/s 2.4 GHz b, g, n

Jenis “b” merupakan produk Wi-Fi yang pertama. Sedangkan type “g” dan “n” adalah salah satu produk yang memiliki penjualan palingbanyak diminati masyarakat pada sekitar tahun2005.

Berdasarkan bentuk fisiknya, wi-fi dibedakan menjadi dua yaitu :

- Bentuk PCI

- Bentuk USB

Jenis PCI biasanya digunakan pada sebuah PC (personal computer), sedangkan untuk jenis usb penggunaannya lebih portabel bisa untuk laptop ataupun PC. Hal ini dikarenakan didesain dengan jenis colokan USB. Sehingga lebih memudahkan pengguna.

Kelebihan dari menggunakan wifi yaitu lebih portable, artinya kita tidak repot dengan memikirkan kabel penghubung ke hotspot. Dan juga, akses transfer data lebih cepat (ini bisa diperoleh jika peralatan kita masih dalam jangkauan pusat hotspot. Namun ada juga kelemahan dari wi-fi ini, yaitu sering di hack (dibobol) oleh orang lain.